In den letzten 2 Wochen, beginnend am 19.10.2022, konnte Zettasecure einen scharfen Anstieg von Bruteforce Attacken gegen Synology NAS Systeme der eigenen Kunden, als auch diverser eigener Honeypots feststellen. Diese fokussierten sich zu Beginn auf spezifische Usernamen wie „Admin“, „syno“, „synology“, oder „Administrator“ und wandelten sich dann letzte Woche in eine eher allgemeinere Richtung auf Standard Namen wie „eden“, „peter“, „joyce“, etc.. Es wird offensichtlich versucht einen erfolgreichen Login zu bekommen. Wir testeten, was die Angreifer damit machten und konnten feststellen, dass nach einer erfolgreichen Kompromittierung alle Daten abgezogen werden und danach in einen verschlüsselten geteilten Folder erscheinen. Alle anderen Files wurden restlos entfernt. Danach werden Bitcoins für die Herausgabe des Passworts verlangt. Es handelt sich hierbei somit um eine Abwandlung eines Ransomware Angriffs.

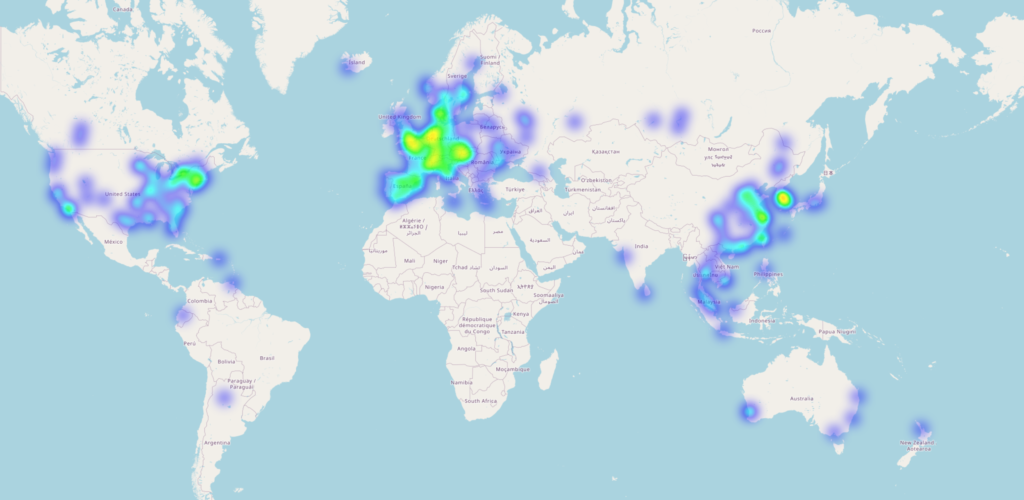

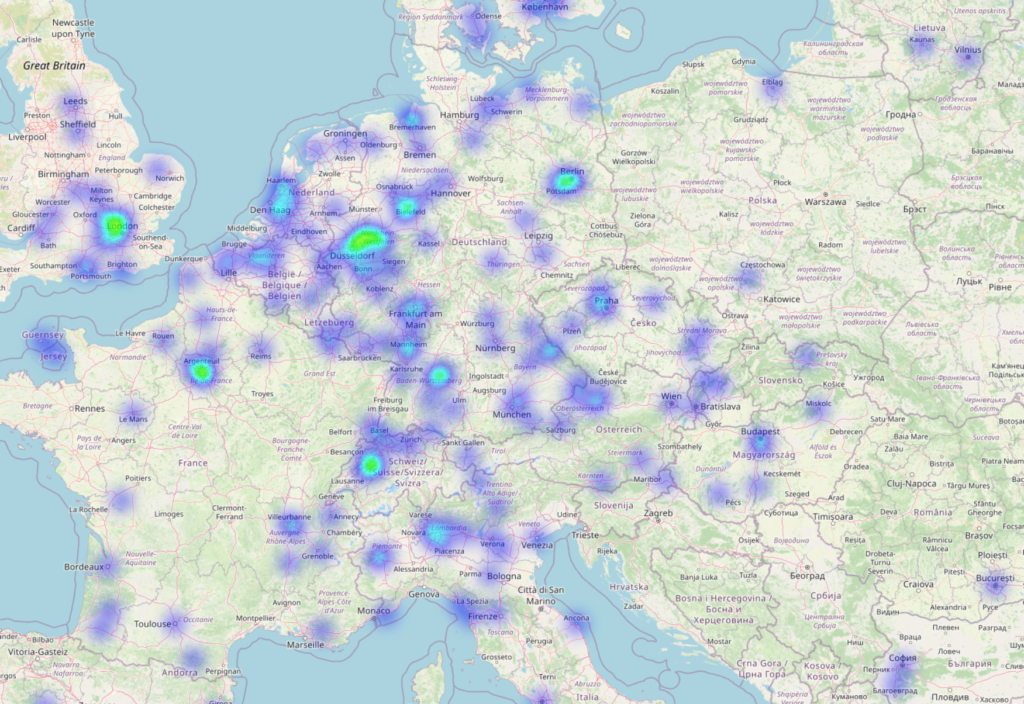

Mithilfe der gewonnenen Daten wurde eine Heatmap erstellt, aus welchen Ländern die Angriffe kommen, um ggf. Maßnahmen gezielter dagegen zu planen.

Man erkennt sofort, dass der Fokus aus europäischen Ländern kommt und GeoIP Blocking die Auswirkungen nur reduzieren würde, aber leider nicht verhindern kann. Betrachtet man Österreich und Deutschland genauer, sind beide Länder gleichermaßen betroffen. Eine Lösung für diesen Angriff ist diese Methode somit nicht.

Wie kann man sich vor diesem Angriff nun schützen?

Die einfachste Möglichkeit wäre eine Synology NAS nicht direkt im Internet auszusetzen. Damit würden Angreifer diese nicht finden und könnten auch keinen Angriff starten. Oftmals ist es aber notwendig eine NAS auch direkt freizugeben. Dafür bieten sich nun folgende Möglichkeiten:

- Verwenden Sie keine Standard-User und keine Vor- und Nachnamen. Deaktivieren Sie den Standard Admin Account „Admin“ und setzen Sie einen eigenen ein.

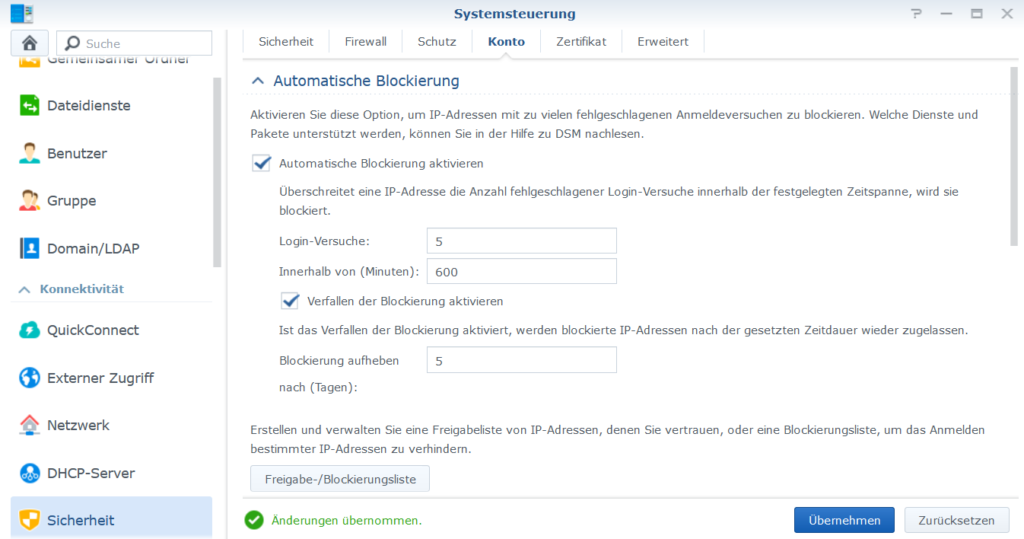

- Erhöhen Sie die Zeit für Automatische Blockierung der IP Adressen unter „Systemsteuerungen“ -> „Sicherheit“ -> „Konto“ -> „Automatische Blockierung aktivieren“. Verwenden Sie hierbei 600 Minuten und 5 Login-Versuche. Wir konnten feststellen, dass jede IP Adresse 32 Mal binnen 24 Stunden verwendet wird aber die Standardwerte leider nicht greifen, da sie nur bei schnellen Angriffen wirken.

- Aktivieren Sie die 2-Faktoren Authentifizierung unter „Systemsteuerungen“ -> „Benutzer“ -> „Erweitert“.

- Sie können gerne GeoIP-Blocking einsetzen, um die Auswirkungen zu verringern und auf Ihr eigenes Land filtern. Eine Lösung dafür ist es aber nicht.

- Alternativ können Sie zusätzlich eine IP Blockliste einsetzen. Diese schützt leider nicht vor neuen Angriffen, weswegen wir an dieser Stelle davon abraten.

- Setzen Sie einen VPN ein uns lassen Sie nur Verbindungen von Ihrem eigenen Gateway zu.

- Updaten Sie Ihre aktuelle DSM Version um bekannte Angriffswege zu verhindern.

- Gelegentlich hat es geholfen die Standardports 5000 und 5001 zu ändern.

- Prüfen Sie, ob auch Sie von diesem Angriff betroffen sind indem unsere IoCs genutzt werden. Für diesen Angriff finden Sie diese unter https://github.com/Zettasecure-GMBH/IoCs/tree/main/Synology%20Bruteforce%20Attack

Sie möchten diese und noch mehr Analysen schneller und zeitnaher erhalten? Gerne unterstützen wir Sie diese und auch weitere Angriffe vollumfassend zu blockieren und zu verhindern. Wenden Sie sich einfach an [email protected] und stellen Sie uns Ihre Fragen zu diesem und anderen Themen.